برای شناخت روش های عملکرد حملات باید شناخت کلی از سیستم عامل UNIX داشته باشید. زیرا که اجرای حمله به دو شکل هدف گیری الگوی برنامه و آسیب رساندن به سیستم عامل صورت می گیرد.

UNIX جاندار زیبا، عجیب و غریبی است که در حدود 30 سال پیش به عنوان پروژه ی تحقیقاتی AT & T تولید گردید، سیستم عامل UNIX به طور گسترده در سراسر دنیا بر روی سیستم سرویس دهندگان مورد استفاده قرار می گیرد. بیشتر اینترنت با استفاده از UNIX ساخته شده است، و سیستم های UNIX به صورت میزبان های اینترنتی می باشد. در سال های اخیر، محیط های UNIX با مبدأ باز و شبه Unix (مثل OpenBSD و GNU/Linux و مابقی) کمک کرده اند تا UNIX بر روی دستگاه های رومیزی یا جیبی شود.

برای دید متن کامل به ادامه ی مطلب مراجعه کنید.

کیس چیست؟

کیس چیست؟ Samsung Galaxy S6 Edge

Samsung Galaxy S6 Edge فعالیت خود در اینترنت را به دستگاه پول سازی تبدیل کنید!

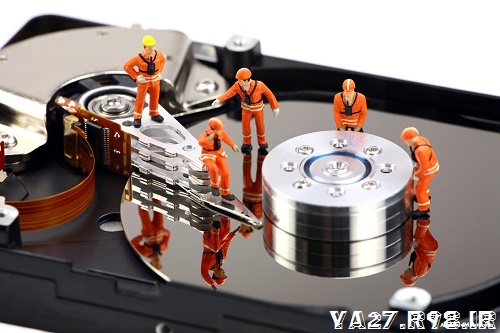

فعالیت خود در اینترنت را به دستگاه پول سازی تبدیل کنید! حافظه های اصلی و جانبی

حافظه های اصلی و جانبی ساختار و طرز کار کامپیوتر

ساختار و طرز کار کامپیوتر انواع برد اصلی کامپیوتر

انواع برد اصلی کامپیوتر عملکرد کامپیوتر

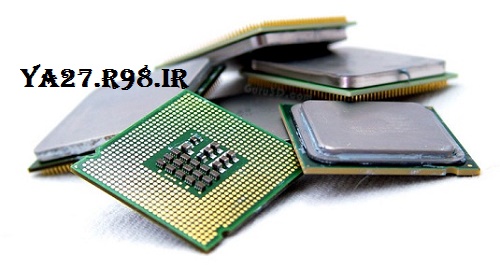

عملکرد کامپیوتر مقدمه ای بر پردازنده ها

مقدمه ای بر پردازنده ها جلوگیری از هک مودم Wi-Fi

جلوگیری از هک مودم Wi-Fi تگ ساز اینستاگرام

تگ ساز اینستاگرام خوش آمدید!

خوش آمدید!