هکر ها در واقع چه کسانی می باشند که ما باید در مقابل آن ها جبهه بگیریم؟ وقتی در مورد هکر ها صحبت می کنیم، مردم نوجوانی را با صورت جوش دار تجسم می نمایند که در خانه ی والدینش با کامپیوتر گم شده است. این تصور به بعضی از افراد در کاهش دفاع، کمک می نماید. چه نوع صدمه یا خسارتی را نوجوانی با صورت پرجوش می تواند در هنگام خوردن داروی اشتباه به سیستم وارد کند؟ البته، اگر سازمانتان با توده ی عظیمی از هکر ها برخورد نماید که در کار خود بی نظیر می باشند، می توانند خسارت قابل توجهی را به سیستم محاسباتی شما وارد نمایند. بنابراین در مقابل حملات جوانی که کمتر از 20 سال سن دارد احساس ضعف و سستی نکنید.

برای دیدن متن کامل به ادامه ی مطلب مراجعه کنید.

جنگ شماره گیری

جنگ شماره گیری کیس چیست؟

کیس چیست؟ مفاهیم بنیادی NT

مفاهیم بنیادی NT Samsung Galaxy S6 Edge

Samsung Galaxy S6 Edge فعالیت خود در اینترنت را به دستگاه پول سازی تبدیل کنید!

فعالیت خود در اینترنت را به دستگاه پول سازی تبدیل کنید! حافظه های اصلی و جانبی

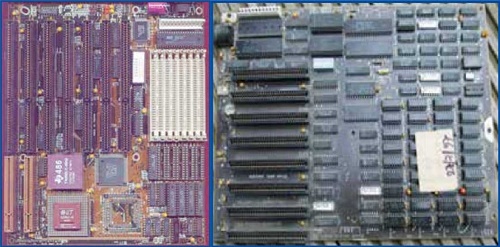

حافظه های اصلی و جانبی انواع برد اصلی کامپیوتر

انواع برد اصلی کامپیوتر مقدمه ای بر پردازنده ها

مقدمه ای بر پردازنده ها خوش آمدید!

خوش آمدید! تروجان ها

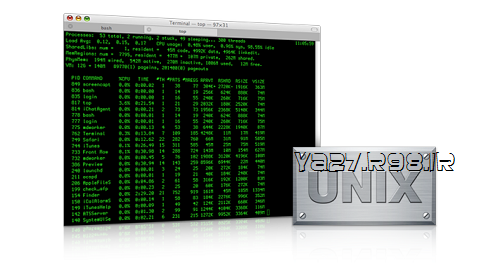

تروجان ها مقدمه ای بر Windows NT 2000

مقدمه ای بر Windows NT 2000 سطوح مهارتی مهاجمان اینترنتی

سطوح مهارتی مهاجمان اینترنتی